令人遗憾的是,在无绳工具领域,密尔沃基的 M18 电池拥有高度专有性,这在业内屡见不鲜。因此,它们也成了对其接口和协议进行逆向工程的理想目标。最近,[Martin Jansson] 等人对 M18 电池组的完整诊断命令集进行了逆向工程,这使得任何人都可以查看诸如单节电池电压和一系列统计数据等有用信息,而无需打开电池盒。

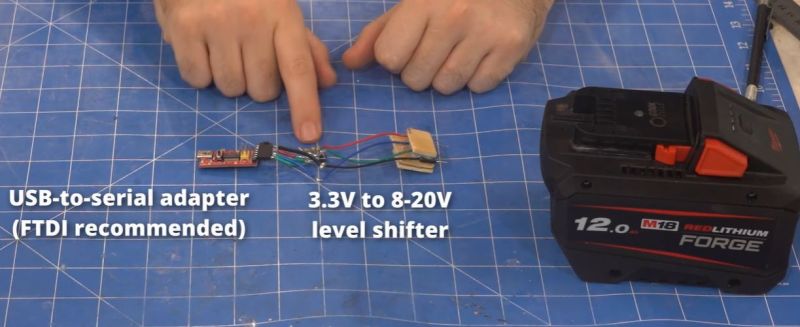

这些结果延续了 我们 2023 年的报道,当时我们正在探索基本接口和校验和较差的协议。当时可以通过这种方式获取基本的电池管理系统 (BMS) 信息,但现在已知命令的范围已大大扩展。这主要涉及对一组电池组 BMS 进行暴力破解响应。

下一个挑战是解读响应。目前为止,电池电压等响应已经破译,但序列号等信息则更难确定。正如下方视频所示,许多陷阱使得分析这些电池组变得更加困难,例如,有些读取操作只有在电池充电时或首次读取后才能正常工作。

原文: https://hackaday.com/2025/09/14/reverse-engineering-the-milwaukee-m18-diagnostics-protocol/