Meta 为用户创建的用于管理 Facebook 和 Instagram 登录的新集中式系统中的一个错误可能允许恶意黑客通过知道他们的电子邮件地址或电话号码来关闭帐户的双因素保护。

来自尼泊尔的安全研究员 Gtm Mänôz 意识到,当用户在新的Meta 帐户中心输入用于登录其帐户的双因素代码时,Meta 并未设置尝试限制,这有助于用户链接其所有 Meta 帐户,例如 Facebook 和 Instagram。

利用受害者的电话号码或电子邮件地址,攻击者会前往中央账户中心,输入受害者的电话号码,将该号码链接到他们自己的 Facebook 账户,然后暴力破解双因素短信代码。这是关键的一步,因为人们可以尝试的次数没有上限。

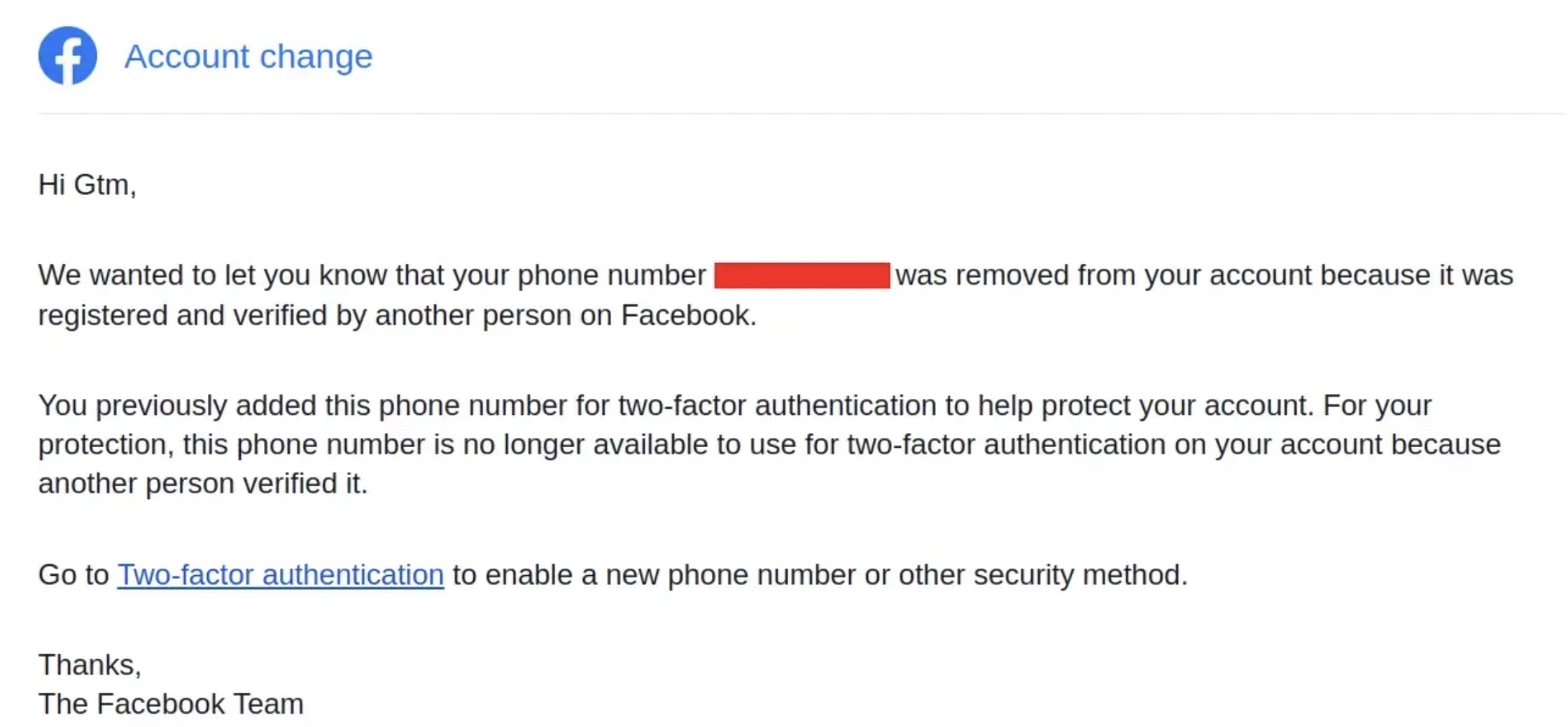

一旦攻击者获得正确的代码,受害者的电话号码就会链接到攻击者的 Facebook 帐户。一次成功的攻击仍然会导致 Meta 向受害者发送一条消息,称他们的双因素已被禁用,因为他们的电话号码已链接到其他人的帐户。

“基本上,这里影响最大的是撤销任何人只知道电话号码的基于 SMS 的 2FA,”Mänôz 告诉 TechCrunch。

Meta 发给帐户所有者的一封电子邮件,告诉他们他们的双因素保护已被关闭。图片来源: Gtm Mänôz(截图)

在这一点上,理论上,假设目标不再启用双重因素,攻击者可以尝试通过网络钓鱼获取密码来接管受害者的 Facebook 帐户。

Mänôz 去年在 Meta Accounts Center 中发现了这个漏洞,并于 9 月中旬向公司报告。一个月后,Meta 修复了该错误,并向 Mänôz 支付了 27,200 美元以报告该错误。

目前尚不清楚是否有恶意黑客在 Facebook 修复之前也发现了该漏洞并加以利用。 Meta 没有立即回应置评请求。

黑客发现允许任何人绕过 Facebook 2FA 的漏洞,作者Lorenzo Franceschi-Bicchierai最初发表于TechCrunch

原文: https://techcrunch.com/2023/01/30/facebook-two-factor-bypass-bug/