放大(图片来源:Getty Images / Aurich Lawson)

去年,组织在提供端点检测和响应的产品上花费了 20 亿美元,这是一种相对较新的安全保护类型,用于检测和阻止针对网络连接设备的恶意软件。 EDR,正如它们通常所说的那样,代表了一种更新的恶意软件检测方法。静态分析是两种更传统的方法之一,它在文件本身的 DNA 中搜索可疑迹象。动态分析是另一种更成熟的方法,它在安全的“沙箱”中运行不受信任的代码,以分析它所做的工作以确认它是安全的,然后才允许它拥有完整的系统访问权限。

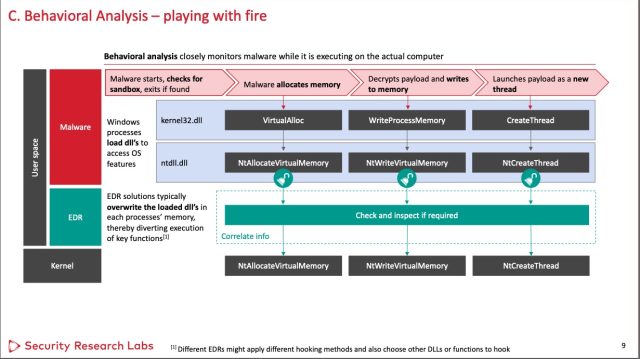

EDR——预计到2031 年将产生 180 亿美元的收入,并被数十家安全公司出售——采取了完全不同的方法。 EDR 不是提前分析代码的结构或执行,而是监控代码在机器或网络中运行时的行为。理论上,它可以通过检测在过去 15 分钟内在数百台机器上执行的进程正在对文件进行集体加密,从而关闭正在进行的勒索软件攻击。与静态和动态分析不同,EDR 类似于使用机器学习实时监控机器或网络内部活动的安全卫士。

简化 EDR 规避

尽管围绕 EDR 引起了轰动,但新的研究表明,对于熟练的恶意软件开发人员来说,它们提供的保护并不是那么难以规避。事实上,该研究背后的研究人员估计,逃避 EDR 只会为大型组织网络的典型感染增加一周的开发时间。这是因为两种相当基本的旁路技术,尤其是结合使用时,似乎适用于业内大多数可用的 EDR。