一项新的研究表明,一个流行的中国制造的 GPS 车辆跟踪器中的安全漏洞很容易被利用来跟踪和远程切断全球至少一百万辆汽车的引擎。更糟糕的是,制造 GPS 追踪器的公司没有做出任何努力来修复它们。

网络安全初创公司 BitSight表示,它在 MV720 中发现了六个漏洞,MV720 是由深圳电子制造商 Micodus 制造的硬连线 GPS 跟踪器,该公司声称目前在全球超过 420,000 名客户(包括拥有车队的公司)中使用了超过 150 万个 GPS 跟踪器车辆、执法机构、军队和国家政府。 BitSight 表示,它还发现了财富 50 强公司和一家核电站运营商使用的 GPS 追踪器。

但是可以轻松地远程利用这些安全漏洞来实时跟踪任何车辆,访问过去的路线并切断行驶中的车辆引擎。

BitSight 首席安全研究员佩德罗·乌姆贝利诺 (Pedro Umbelino) 撰写了 TechCrunch 在发布前看到的报告,他表示这些漏洞“不难利用”,而且这些漏洞的性质留下了“关于其他模型漏洞的重大问题”,暗示这些错误可能不仅限于一个 Micodus GPS 跟踪器型号。

鉴于漏洞的严重性并且没有修复程序,BitSight 和美国政府的网络安全咨询机构 CISA 都警告车主尽快移除这些设备以降低风险。

这六个漏洞的严重性和可利用性各不相同,但除了一个之外,所有漏洞都被列为“高”严重性或更高。一些错误存在于 GPS 跟踪器本身,而其他错误则存在于客户用来跟踪其车队的 Web 仪表板中。

最严重的缺陷是硬编码密码,可用于完全控制任何 GPS 跟踪器,访问车辆的实时位置和过去的路线,以及远程切断车辆的燃料。由于密码直接嵌入到 Android 应用程序的代码中,任何人都可以挖掘代码并找到它。

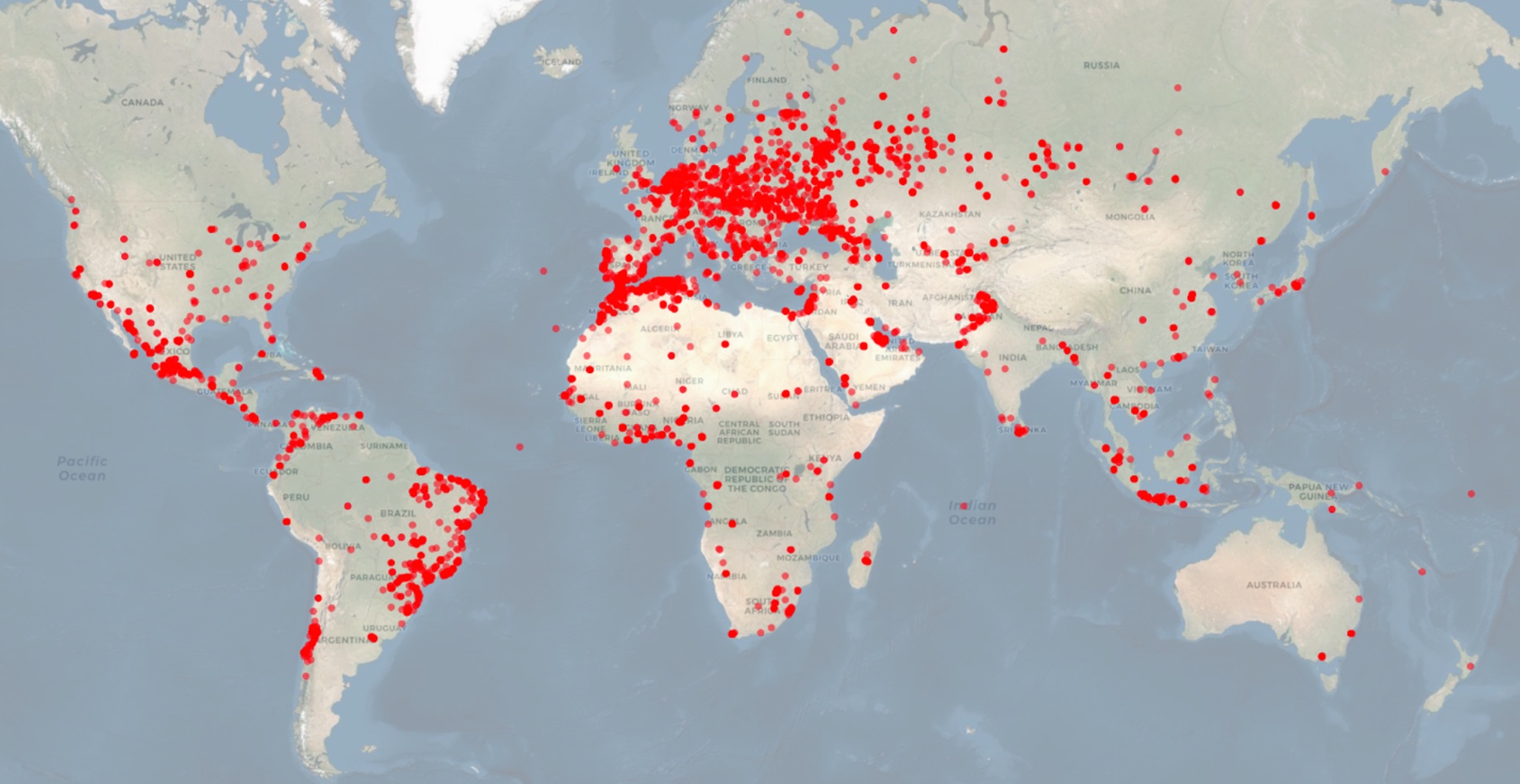

带有代表 MiCODUS 用户的红点的地图。图片来源: BitSight/提供。

研究还发现,GPS 追踪器的默认密码为“123456”,任何人都可以访问未更改设备密码的 GPS 追踪器。 BitSight 发现它测试的 1,000 台设备样本中有 95% 可以使用未更改的默认密码进行访问,这可能是因为在设置时没有提示设备所有者更改设备的密码。

剩下的两个漏洞,称为不安全的直接对象引用(或 IDOR),允许登录用户访问不属于他们的易受攻击的 GPS 跟踪器的数据,并生成包含设备活动的电子表格,例如过去的位置和路线。

研究人员表示,他们在世界各地发现了易受攻击的 Micodus GPS 追踪器,其中乌克兰、俄罗斯、乌兹别克斯坦和巴西以及整个欧洲(包括西班牙、波兰、德国和法国)的设备集中度最高。 BitSight 的发言人 Kevin Long 告诉 TechCrunch,它看到美国的设备比例较小,但这个数字可能是“数千”台设备。

BitSight 首席执行官斯蒂芬哈维表示,这些漏洞有可能对受影响的车主造成“灾难性后果”。这家安全公司于 2021 年 9 月首次联系 Micodus,但在报告发布之前并未努力修复漏洞。安全研究人员通常会在漏洞公开之前给公司三个月的时间来修复漏洞,让开发人员有时间在漏洞详细信息发布之前进行修复。

Micodus 没有回应 TechCrunch 在发布前发出的置评请求。

原文: https://techcrunch.com/2022/07/19/micodus-gps-tracker-exposing-vehicle-locations/