PAX D177 PoS 终端会提示哪些篡改点被触发。(图片来源:Lucas Teske)

PAX D177 PoS 终端会提示哪些篡改点被触发。(图片来源:Lucas Teske)

如今,销售点 (PoS) 通常包含某种类型的数字支付终端,其中一些非常小巧,例如 PAX 销售的迷你 PoS 终端。当然,由于它有 CPU 和屏幕,因此必须被破解才能运行其他程序,或许还能在此过程中发现一些关于硬件的有趣之处。因此,[Lucas Tuske] 决定用一台 PAX D177 PoS 来做这件事,他首先购买了三台设备:一台用于拆卸,一台用于绕过防篡改保护,另一台用于保留作为参考。

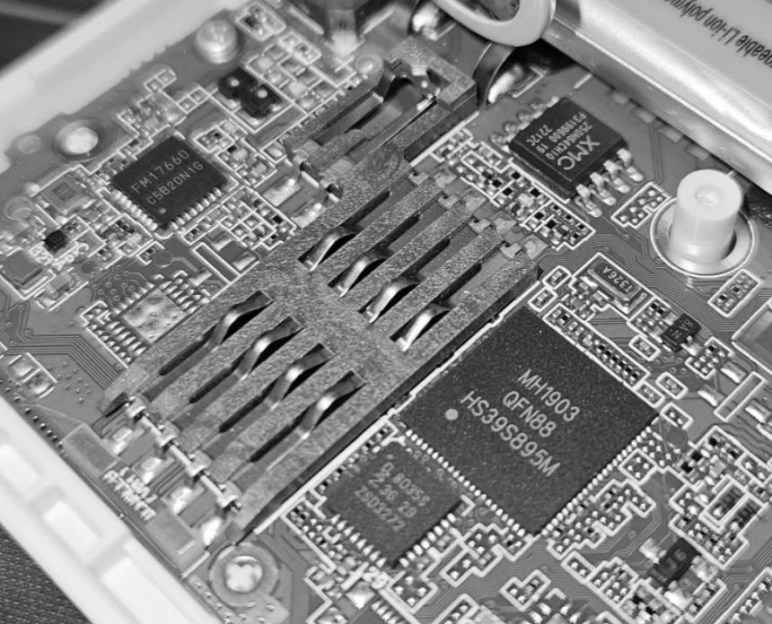

正如预期的那样,它配备了一些防篡改保护措施,首先是用于检测后盖何时被移除的焊盘,其次是一块布满细密走线的PCB,以防止有人偷偷摸摸地钻孔。虽然触发防篡改保护措施似乎不会影响闪存的内容,但固件是经过签名的。此外,存储在NVRAM中的密钥等机密信息会被清除,从而使设备对任何攻击者都无法有效利用。

构成整个操作核心的SoC是相对鲜为人知的MH1903 ,它由MegaHunt制造,拥有令人眼花缭乱的变体,广泛应用于诸如PoS终端之类的应用中。幸运的是,在搭载AIR105 MCU的开发板上也发现了同样的SoC,该开发板也采用了相同的MH1903内核。这些内核是ARM Cortex-M3内核,这使得定位它们变得更容易一些。

[Lucas] 没有尝试破解现有 SoC 的安全启动,而是选择用全新的 SoC 封装替换原有的 SoC 封装,这本身就是一次冒险。虽然有人可能会说这是作弊,但它让在这些设备上运行自定义代码的 PoC 变得容易得多。在后续文章中,[Lucas] 预计不久之后就能在这款设备上运行《毁灭战士》 。

原文: https://hackaday.com/2025/09/12/running-code-on-a-pax-credit-card-payment-machine/